A primeira vez que recebi o premio de MVP foi na categoria System Center, que depois alterou para Cloud and Datacenter Management (CDM).

Com o crescimento exponencial das clouds publicas os ambientes on-premises passaram a ser integrados também aos recursos disponíveis em cloud publica e/ou migrados.

Então recebo constantemente a pergunta “O System Center vai morrer?” e até afirmações “System Center foi descontinuado”.

Com o lançamento do System Center 2022 em 1o de Abril voltamos estas perguntas https://cloudblogs.microsoft.com/windowsserver/2022/04/01/system-center-2022-is-now-generally-available?WT.mc_id=AZ-MVP-4029139

Sendo assim vamos a algumas questões e usarei uma apresentação que fiz no MVPConf.

O que levou a essas conclusões?

- Atualizações semestrais foram descontinuadas (1801, 1909, etc), as atualizações seguiram o modelo anterior de Update Rollups a cada 12 a 18 meses e novas versões a cada 3 ou 4 anos

- Configuration Manager teve sua ultima versão 2012 R2 como a ultima que fazia parte da suíte System Center e passou a ser Enpoint Manager na familia do Intune

- Service Manager teve um comunicado do time de produtos em 2018 onde afirmavam que o produto não seria descontinuado

- Operations Manager não tinha uma integração com o Azure Monitor

- Virtual Machine Manager não dava suporte a recursos novos do Hyper-V e suporte limitado ao Azure

- Orchestrator com poucos pacotes de integração para 3rd partners

Configuration e Endpoint Data Protection Manager

- Foi deslocado da família System Center para a família Endpoint Management

- Integração com Intune e novos recursos do Azure como Analytics (Log e Desktop)

- Possibilidade de utilizar roles diretamente na web (CMG)

- Licenciamento foi integrado nas licenças de Microsoft 365, Enterprise Mobility Suite (EMS), Intune add-on e CoreCal Bridge

Conclusão: O produto não foi descontinuado nem se tornou uma nova família para se “desprender”, e sim um reposicionamento para o time de gerenciamento de Windows.

Operations Manager

- Os Management Packs foram todos atualizados para os produtos novos (Windows Server 2019, Exchange, SharePoint, etc)

- Foi disponibilizado um Management Pack para Azure que permite fazer toda a monitoração e dashboards, recebeu integração com o Log Analytics, que alimenta os dados para uso no Azure Monitor

- Reduz custos e tem melhor performance nos alertas para servidores on-premisse, quando o ambiente é integrado com o Azure Monitor

- Projeto Aquila permitirá usar o SCOM como SaaS (fonte: ZDNET e Directions)

Conclusão: Continua como uma ferramenta importante para ambientes on-premisse. Para ambiente cloud o Azure Monitor e outros são indicados.

Virtual Machine Manager

- Está sendo atualizado com os recursos novos do Windows 2019, mas o timeline entre novos recursos do Windows e a inclusão seguem os Update Rollups, de 12 a 18 meses

- Ainda é muito importante por conta de recursos em Cluster de Hyper-V e monitoração para quem utiliza

- Windows Admin Center vem incluindo diversos dos recursos que o VMM possui, mas os wizards do VMM são superiores

Conclusão: Para grandes Clusters o VMM é indispensável, mas para gerenciamento de servidores Hyper-V segregados o Admin Center é uma boa opção.

Data Protection Manager

- Manteve as características principais de backup apenas de produtos Microsoft on-premisse (SQL, Hyper-V, Exchange, etc) e VMWare. Não tem previsão de inclusão para produtos de terceiros

- Não suporta serviços do Azure, cada serviço do Azure possui ferramentas próprias de backup. Aceita agentes em Azure VMs, porem deve-se levar em conta custo de download

- Possui a versão gratuita Microsoft Azure Recovery System (MARS) que é um subset do DPM sem suporte a fitas

Conclusão: Para ambientes Microsoft on-premisse ou Azure VMs para discos locais ou fitas ainda é importante, mas ambientes Azure utilizar os recursos nativos de cada serviço.

Service Manager

- Portal de autoatendimento agora em HTML 5

- Suporta integração com BMC, ServiceNow e outros, mas alguns conectores são pagos (3rd SW)

- Manteve-se fiel ao modelo ITIL v3

- A construção de workflows foi melhorada incluindo uma interface mais amigável e mais recursos de integração com o Orchestrator

Conclusão: É uma ferramenta da suíte que recebeu poucos avanços e manteve sua dependência do Orchestrator, que torna mais complexa a administração. Mas como faz parte da suíte é financeiramente justificável no conjunto.

Orchestrator

- Os Integration Packs foram todos atualizados para os produtos novos (Windows Server 2019, Exchange, SharePoint, etc)

- Integration Packs de 3rd SW nem todos possuem atualizações, na maioria são pagos

- Agora suportando PowerShell v4 permite que se crie novas funcionalidades por código, o que remove as limitações dos Integration Packs

Conclusão: Continua como uma ferramenta importante para ambientes on-premisse. Para ambiente cloud o Azure Monitor e outros são indicados.

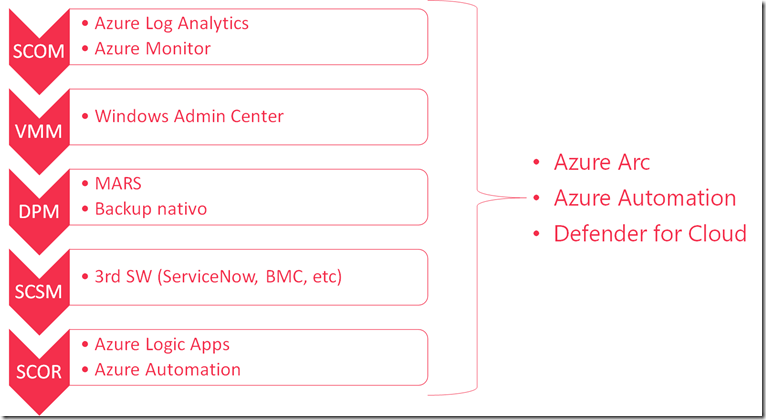

Alternativas ao System Center

Com os avanços das ferramentas integradas como Hybrid usando Azure Arc e Azure Automation, você poderá estender os mesmos recursos nos servidores on-premises equivalentes ao System Center.

No post anterior falamos sobre a migração para Cloud http://www.marcelosincic.com.br/post/Azure-Virtual-Datacenter-(VDC)-Parte-I-Migracao-AS-IS-e-TO-BE.aspx

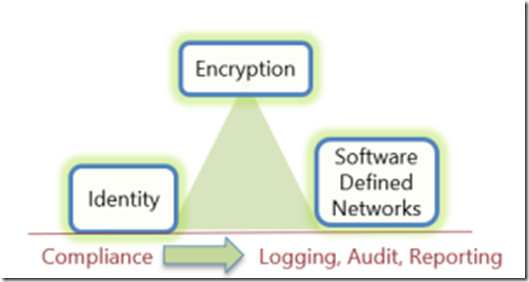

Neste post vamos entender os conceitos básicos, que são representados por esse diagrama:

Cada parte representa um dos pilares que sustentam um Datacenter Virtual:

- Encriptação – Todos os dados trafegados dentro de um datacenter onde vários clientes se hospedam precisam ser protegidos de forma que um não tenha acesso aos dados de outros. Isso envolve criptografia de comunicação, discos e trafégo

- Identity – Um modelo consistente de identidade onde os clientes consigam se logar e ver seus objetos com todos os recursos disponiveis. No caso do Azure isso é feito pelo Active Directory multi-tenant (multi locatário). Como já conhecido no mercado sistemas de diretório permitem que multiplas empresas estejam hospedadas e compartilhem o modelo de banco de dados e autenticação com total isolamento

- Software-Defined Networks – Como hospedar vários clientes se todos querem ter o mesmo range de IP e se comunicam pelos mesmos conjuntos de cabos?

Esse é o desafio das SDNs, permitir trafego isolado. No passado faziamos isso com o recurso de VLAN mas era limitado a 65535. Hoje isso é feito de forma lógica por usar recursos como o NVRE e outros onde os pacotes de rede são tageados (marcados) a quem pertence, similar ao que a VLAN fazia mas sem o limite de 32 bits.

Isso permite que multiplos clientes tenha o mesmo range de IP 10.0.0.0/24, já que cada rede virtual recebe um diferente TAG nos pacotes, com a criptografia e identidade garantindo a confiabilidade na entrega dos pacotes de dados - Compliance – De nada adiantaria se ao migrar para um datacenter público você ficasse preso a padrões que só funcionam lá. As clouds publicas precisam adotar os padrões de mercado para as redes se comunicarem. Isso não quer dizer que a forma como o Machine Learning da Microsoft é codificado é igual ao Machine Learning da AWS, mas sim que a parte básica segue padrões de interoperabilidade.

Por exemplo, uma VMs na AWS pode se comunicar por IP com uma VM no Azure ou no Google Cloud, pois todas usam os mesmos protocolos, mesmo que um provedor tenha serviços agregados diferentes.

O mesmo vale para uma aplicação em Moodle ou SAP, se está no Azure ou AWS não importa pois seguem os padrões de rede e comunicação (interchange) identicos.

Por conta do compliance que posso deixar metade dos meus servidores local e os outros espalhados em 3 diferentes datacenter publicos e todos se comunicando normalmente. - Logging, Audit e Report – Ao migrar de uma nuvem privada (local) para uma pública preciso saber os custos e ter certeza que meus dados estão seguros e acessados só pelos meus usuários.

Aqui não estamos tratando de log, auditoria e reports para o cliente e sim a infra interna para que o provedor tenha certeza que não há vazamento de dados, quem fez cada operação e reportar isso quando necessário.

Por isso os cockpits de provedores de cloud pública são gigantescos. Precisam controlar e serem capazas de se refazer em qualquer tipo de falha que ocorra.

Os primeiros datacenters surgiram do conceito de hosting, ou seja você tirava os servidores do seu rack em casa para levar ao provedor onde a eletrica, links e segurança fisica ficam por conta deles. Nesse modelo toda a responsabilidade de comunicação, segurança lógica e relatórios é sua.

No modelo público uma boa parte dos recursos são alocados para controlar os recursos, por exemplo ao criar o antigo Microsoft Azure Pack (atualmente descontinuado) várias VMs eram criadas com o objetivo de fornecer os itens de controle.

Conclusão

Nesse segundo post falamos sobre os componentes básicos que formam uma cloud pública.

Sinta-se seguro ao colocar seus dados nesses provedores, eles são preparados para garantir o isolamento e segurança dos seus dados.